นโยบายความปลอดภัย

ECOUNT ได้รับ ISO 27001 ซึ่งเป็นมาตรฐานความปลอดภัยของข้อมูลระดับสากล

และจัดเก็บเซิร์ฟเวอร์ไว้ใน Amazon Web Services (AWS) ซึ่งเป็นบริษัทระบบคลาวด์ชั้นนำของโลก

ได้รับการรับรองมาตรฐาน ISO 27001

- ISO27001 เป็นมาตรฐานความปลอดภัยข้อมูลระหว่างประเทศที่จัดตั้งขึ้นโดยองค์การระหว่างประเทศ

เพื่อการมาตรฐาน (ISO) ซึ่งจะตรวจสอบความสามารถด้านความปลอดภัยของบริษัทโดยอิงจาก 114 รายการ

ECOUNT ได้รับและต่ออายุการรับรองความปลอดภัย

ผ่านระบบรักษาความปลอดภัยดังต่อไปนี้

1. ดำเนินการตรวจสอบความปลอดภัยทั้งภายในและภายนอก

- ECOUNT ตรวจสอบกระบวนการทำงานด้านความปลอดภัยภายใน โดยผ่านการตรวจสอบโดยบริษัทรักษาความปลอดภัยภายนอกทุกปี

- วินิจฉัยและปรับปรุงช่องโหว่ของระบบผ่านการแฮ็กจำลอง

- มีการแต่งตั้งผู้จัดการฝ่ายคุ้มครองข้อมูลภายในองค์กรเพื่อวางแผน และดำเนินการตามแผนการจัดการ

2. จัดให้มีการตรวจสอบความปลอดภัยและฝึกอบรมด้านความปลอดภัยแก่ผู้บริหารและพนักงาน

- ตรวจสอบความปลอดภัยรายวันและรายเดือน โดยจะตรวจสอบว่าข้อมูลลูกค้าถูกจัดเก็บไว้ใน PC ของผู้บริหารและพนักงาน, มีการติดซีลรักษาความปลอดภัย, และติดตั้งโปรแกรมที่ไม่ได้รับอนุญาตหรือไม่

- ผู้บริหารและพนักงานทุกคนลงนามในสัญญารักษาความปลอดภัยก่อนเริ่มงานและเข้ารับการฝึกอบรม ด้านการคุ้มครองข้อมูลทุกปี

- ระดับความปลอดภัยที่แตกต่างกันจะถูกนำไปใช้กับพนักงานแต่ละคน และการเข้าถึงข้อมูลโดย ไม่ได้รับอนุญาตจะถูกบล็อกที่ต้นทาง

- ECOUNT กำลังดำเนินการจัดการความปลอดภัยของมนุษย์ผ่านขั้นตอนต่าง ๆ เพื่อดึงสิทธิ์การเข้าถึงข้อมูลเมื่อมีการโอนย้ายพนักงาน

- ป้องกันการรั่วไหลของข้อมูลเนื่องจากโค้ดที่เป็นอันตรายโดยการจัดการโปรแกรม ป้องกันไวรัสบน PC ของผู้บริหารและพนักงาน

3. การเข้ารหัสข้อมูลลูกค้า

- ใช้การสื่อสารที่เข้ารหัสเมื่อส่งข้อมูลที่ลูกค้าป้อนใน ECOUNT ไปยังระบบ

- ข้อมูลส่วนบุคคลที่สำคัญ เช่น หมายเลขทะเบียนผู้อยู่อาศัย หมายเลขบัญชี และหมายเลขบัตร จะถูกเข้ารหัสโดยใช้

อัลกอริธึมและจัดเก็บไว้ในเซิร์ฟเวอร์ - คีย์ที่ใช้ในการเข้ารหัสจะถูกจัดเก็บแยกต่างหากในสถานที่ที่ไม่สามารถเข้าถึงจากภายนอกได้ และป้องกันการรั่วไหลของข้อมูล

4. การจัดการสินทรัพย์ข้อมูลและระบบสารสนเทศอย่างเป็นระบบ

- จัดการสินทรัพย์ข้อมูลของลูกค้าโดยติดตามสถานะการทำงานของระบบ ECOUNTแบบเรียลไทม์

- จัดการข้อมูลอย่างมีประสิทธิภาพโดยการจัดประเภทสินทรัพย์ข้อมูลของบริษัทตามความสำคัญ และใช้ระดับความปลอดภัยที่แตกต่างกัน

- มีระบบในการจัดการความเสี่ยงที่อาจเกิดขึ้น เช่น การละเมิดข้อมูลและความล้มเหลวของบริการ

- หากมีการระบุความเสี่ยงต่อสินทรัพย์ข้อมูลผ่านการตรวจสอบ เสถียรภาพจะแข็งแกร่งขึ้นผ่านการปรับปรุงระบบ

5. การควบคุมการเข้าถึงข้อมูล

- ECOUNT จัดการติดตามบันทึกการเข้าถึงข้อมูลที่ทิ้งร่องรอยไว้ทั้งหมด

- ผู้เชี่ยวชาญด้านความปลอดภัยตรวจสอบการละเมิดข้อมูลแบบเรียลไทม์และบล็อกการเข้าถึงที่ผิดปกติ

- มีการติดตั้งระบบควบคุมการเข้าออกและกล้องวงจรปิดภายในสำนักงานและห้องเซิร์ฟเวอร์แต่ละแห่ง เพื่อป้องกันการบุกรุกจากบุคคลภายนอกอย่างผิดกฎหมาย

- จัดการ IP ที่สามารถเข้าถึงข้อมูลโดยย่อให้เล็กสุดโดยใช้ระบบรักษาความปลอดภัย เช่น ไฟร์วอลล์

6. การสำรองข้อมูลและการอัปเกรดระบบ

- สำรองข้อมูลที่สำคัญของลูกค้าเป็นประจำเพื่อป้องกันไม่ให้สูญหายเนื่องจากอุบัติเหตุหรือข้อผิดพลาด

- จัดทำแผนการกู้คืนข้อมูลและดำเนินการฝึกอบรมการจำลองการกู้คืนเพื่อเตรียมพร้อมสำหรับเหตุการณ์ข้างหน้า

- ตรวจสอบระบบเป็นประจำทุกเดือนและใช้แพตช์รักษาความปลอดภัยเมื่อมีช่องโหว่เกิดขึ้น

- การเปลี่ยนแปลงระบบอย่างการอัปเกรดโปรแกรม จะดำเนินการอย่างปลอดภัยผ่านการวิเคราะห์อย่างละเอียด

โดยผู้เชี่ยวชาญ

7. การจัดตั้งระบบกู้คืนความเสียหาย

- ECOUNT กำลังสร้างระบบการกู้คืนความเสียหายเพื่อให้มั่นใจถึงความต่อเนื่องในการให้บริการ ในกรณีที่เกิดความเสียหาย

- ฝึกอบรมกู้คืนระบบเพื่อตรวจสอบประสิทธิภาพของแผนการกู้คืนข้อมูล

จัดเก็บเซิร์ฟเวอร์ใน Amazon Web

Services (AWS)

- ECOUNT จัดเก็บเซิร์ฟเวอร์ใน AWS ซึ่งมีระดับความปลอดภัยสูงสุดของโลก

- เนื่องจากมีการใช้ระบบรักษาความปลอดภัยเซิร์ฟเวอร์ของ AWS จึงปลอดภัย

จากการแฮ็ก เช่น การโจมตี DDoS - ผู้เชี่ยวชาญด้านความปลอดภัยของ ECOUNT ตรวจสอบเซิร์ฟเวอร์และข้อมูล

แบบเรียลไทม์ และสกัดกั้นปัจจัยเสี่ยง

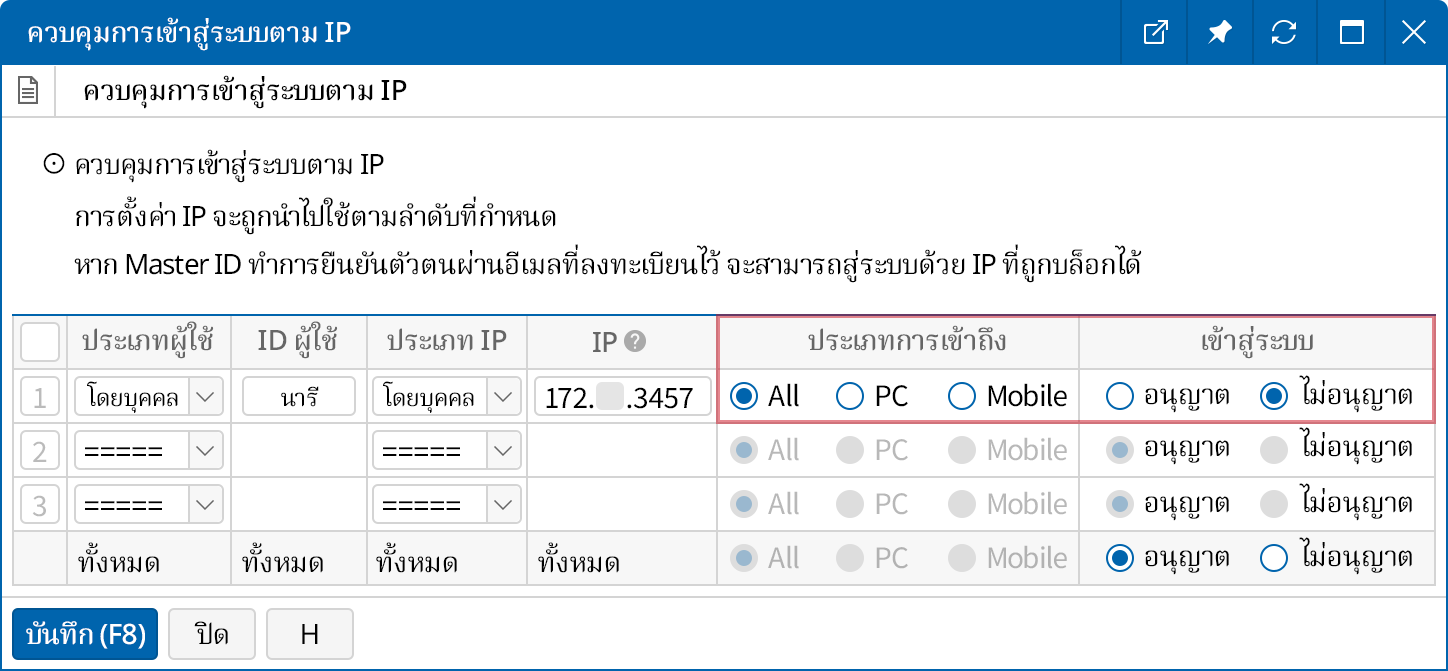

ผู้ใช้สามารถตั้งค่า

ความปลอดภัยได้เอง

- ผู้ใช้สามารถอนุญาตหรือบล็อกการเข้าสู่ระบบ

จาก IP ที่กำหนดเองได้ - สามารถตั้งค่าการหมดเวลาการเข้าถึงโปรแกรม

สำหรับแต่ละ ID ได้ - สามารถเพิ่มความเข้มงวดให้กับกระบวนการยืนยันตัวตน

เมื่อเข้าสู่ระบบโดยตั้งค่าการตรวจสอบสิทธิ์แบบ 2 ขั้นตอน - ความซับซ้อนของรหัสผ่านและรอบการเปลี่ยนแปลง

สามารถปรับได้ ทำให้การจัดการความปลอดภัย

ในแต่ละ ID ได้สะดวก

ISO 27001

ISO 27001